Vulnerability Response Plan (VRP) en Vulnerability Indentification Response Team (VIRT)

De afgelopen tijd hebben veel organisaties er mee te maken gehad: kwetsbaarheden in software en IT-systemen. Vaak is het bij organisaties niet duidelijk hoe kwetsbaarheden in software en IT-systemen gemanaged moeten worden. HOFSECURE.COM kan uw vulnerability management volledig inrichten en in beheer nemen, zodat uw organisatie minimale risico’s loopt door kwetsbaarheden in de software en IT-systemen die uw organisatie gebruikt.

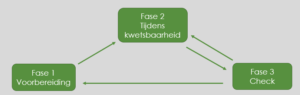

Aanpak Hofsecure voor vulnerability management response

Vulnerability Response Voorbereiding (Fase 1)

De eerste fase van het VRP is voorbereiding. Als eerste is het van belang om een volledig beeld te krijgen welke software/hardware/systemen etc. aanwezig zijn in uw bedrijf. HOFSECURE.COM kan hierin ondersteunen.

Voorbereiding is Key

In het recente Log4j incident hebben we gezien dat voorbereiding zeer belangrijk is, tijdens het incident wisten veel organisaties überhaupt niet wat ze in huis hadden, hoe kwetsbaarheden verholpen moeten worden, en welke strategie er gevolgd zou moeten worden om het risico van exploitatie van de kwetsbaarheid te verminderen. Hier kan HOFSECURE.COM advies in bieden.

- Bepaal wie er in het Vulnerability Identification Response Team zit (VIRT) Benader deze mensen ook en noteer hun contactgegevens op papier

- Proactieve houding = tijdswinst! Iedere dag worden er veel kwetsbaarheden ontdekt aan diverse systemen en apps. Veel organisaties komen pas na een aantal dagen achter de kwetsbaarheid. Dit moet veel sneller. Het is belangrijk om je als organisatie in de juiste kringen te bevinden en daarmee snel genoeg maatregelen te kunnen treffen. Hiermee win je tijd. Onder andere de overheid zoals DTC en NCSC moeten hier het voortouw in nemen net zoals andere koepelorganisaties en vakorganisaties om deze kwetsbaarheden snel genoeg onder de aandacht van bedrijven te brengen.

- Weet wat je in huis hebt met asset management. Nadat je het nieuws van de kwetsbaarheid hebt ontvangen, is het belangrijk om paraat te hebben welke software, informatiesystemen en applicaties je hebt. Hierin is belangrijk dat je een overzicht hebt met: Leverancier, naam pakket, versie, eigenaar (in house), contactgegevens eigenaar en leverancier. Hiermee versnel je het proces om uit te zoeken of je zelf kwetsbaar bent. Zoals deze week opgemerkt ontbreekt dit nog bij veel organisaties. Wanneer dit up to date is kan dat veel tijd schelen!

De tweede fase van het VRP treedt in werking nadat er informatie is binnen gekomen van een kwetsbaarheid

Vulnerability Response tijdens kwetsbaarheid (Fase 2)

Kwetsbaarheidsscanner

HOFSECURE.COM bevindt zich in vele informatiekringen rondom informatiebeveiliging en cybersecurity, hierdoor zijn we snel op de hoogte wanneer er kwetsbaarheden worden ontdekt in software en systemen. Hierdoor kunnen we snel reageren bij onze klanten om de kwetsbaarheid ‘dicht te zetten’.

Ook kan HOFSECURE.com inventariseren of uw organisatie kwetsbaar is voor aanvallen middels onze kwetsbaarheidsscanner. Daarnaast kunnen we ondersteunen in het dichtzetten van de ontdekte kwetsbaarheden.

Stappen tijdens kwetsbaarheid:

Roep het VIRT (Vulnerability Identification Response Team) bij elkaar om te bepalen:

- Bepaal ff de organisatie kwetsbaar is voor de kwetsbaarheid, dit wordt vermakkelijkt als je de voorbereiding, je asset management vooraf gedaan hebt

- Verzamel online informatie over de kwetsbaarheid

- Bepaald de potentiele impact en kans van de kwetsbaarheid

- Bepaal of je het communiceert naar medewerkers, stakeholders, klanten.

Bepaal de strategie om de kwetsbaarheid weg te nemen:

- Patchen, installeer de nieuwste updates, wanneer dit (nog) niet mogelijk is moet een andere strategie gekozen worden

- Workaround, bepaal een andere manier om het systeem te gebruiken zonder de kwetsbaarheid te gebruiken, meestal door settings aan te passen

- Mitigeren, neem maatregelen om de kans en impact te verminderen

- Uitzetten, ze het complete systeem, software of applicatie uit.

- Accepteren, kans en impact is klein. Het gebruiken van de kwetsbaarheid biedt geen gevaar

Vulnerability Response Check (Fase 3)

De derde fase van het VRP begint na het uitvoeren van de strategie:

- Wanneer de strategie is uitgevoerd, blijf extra monitoren op gebruik van de kwetsbaarheid. Soms kunnen patches niet voldoende werken. Hetzelfde geldt voor de andere strategieën

- Om de PDCA cyclus compleet te maken, Evalueer de genomen stappen om te onderzoeken of het proces succesvol was geweest. Voer eventueel een nieuwe strategie uit in fase 2 van het VRP

- Testen, Test met je VIRP het proces en oefen bepaalde kwetsbaarheden in een testomgeving.

Voor meer informatie, neem gerust contact met ons op!